“Mieux vaut prévenir que guérir”, tel est l’adage qui s’applique lorsqu’il s’agit d’éviter une cyberattaque en entreprise ; les campagnes de sensibilisation en interne et la mise à jour régulière de logiciels de cybersécurité s’avérant efficaces pour se protéger. Cependant, quels sont les comportements à adopter en cas d’atteinte de son système ? Et quelles pourraient en être les conséquences ? Nous avons interrogé des PME en France victimes de ransomware afin d’en savoir plus.

Dans cet article

- Une hausse des cyberattaques en entreprise depuis la crise sanitaire

- Quels sont les types de cyberattaques par ransomware les plus courants ?

- 44 % des PME attaquées ont cédé au chantage

- Des mesures pour contrer les cyberattaques en entreprise

- La prévention reste la meilleure solution pour se protéger des cyberattaques en entreprise

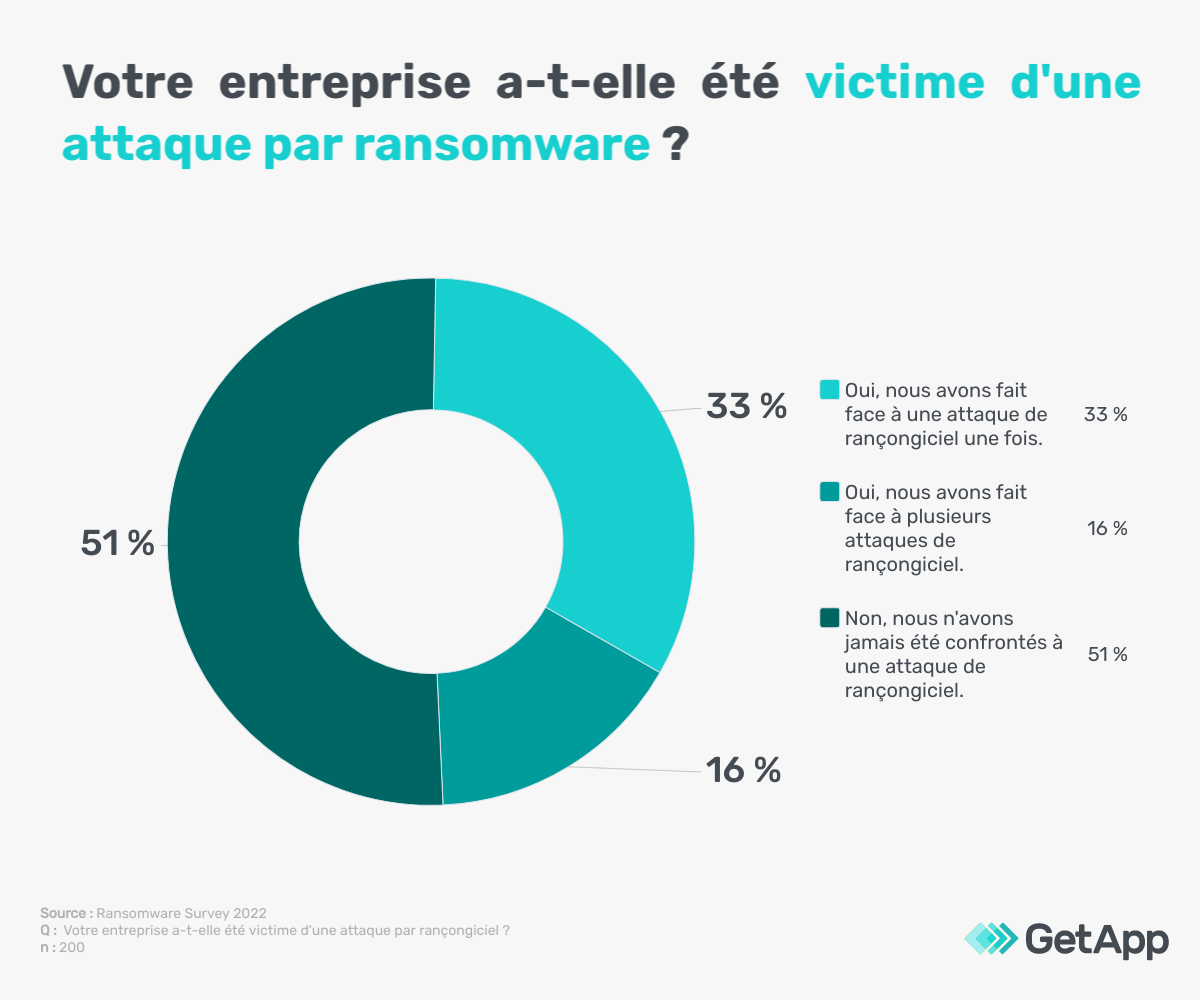

Depuis 2020, les atteintes à la cybersécurité ont explosé. Des collectivités territoriales aux grands groupes, nous avons vu dans notre premier volet dédié aux menaces de ransomwares, qu’aucune structure n’était épargnée, pas même les petites et moyennes entreprises. En effet, selon notre étude, près d’une PME interrogée sur deux a déjà été la cible d’attaques en France.

Par quels types de cyberattaques ont-elles été infectées ? Comment ont-elles réagi quand leurs systèmes ont été atteints ? Quels ont été les effets sur leur activité ? Quelles mesures et logiciels de cybersécurité ont-elles adopté depuis lors ? Autant de questions auxquelles notre enquête, menée auprès des services IT de 200 sociétés de moins de 250 salariés, a voulu répondre. Une méthodologie complète est disponible à la fin de cet article .

Une hausse des cyberattaques en entreprise depuis la crise sanitaire

La crise sanitaire a métamorphosé le monde de l’entreprise en signant l’essor du télétravail e t l’adoption de divers outils facilitant le travail à distance. À ce changement impliquant une accélération de la transition numérique s’est ajoutée une plus grande exposition aux cyberattaques, plus particulièrement par ransomware.

Selon un rapport de Cyber Malveillance, la plateforme de lutte et de prévention des cybermenaces , les attaques par rançongiciels sont devenues les premiers types de menaces en 2020 alors qu’elles pointaient à la 6 e place l’année précédente. Par ailleurs, d’après une étude de l ‘Agence nationale de la sécurité des systèmes d’information (ANSSI), ces cat égories d’incidents ont augmenté de 255 % à la même époque. Un mal qui n’a cessé de sévir et de toucher aussi bien les collectivités locales que les entreprises, quelle que soit leur taille.

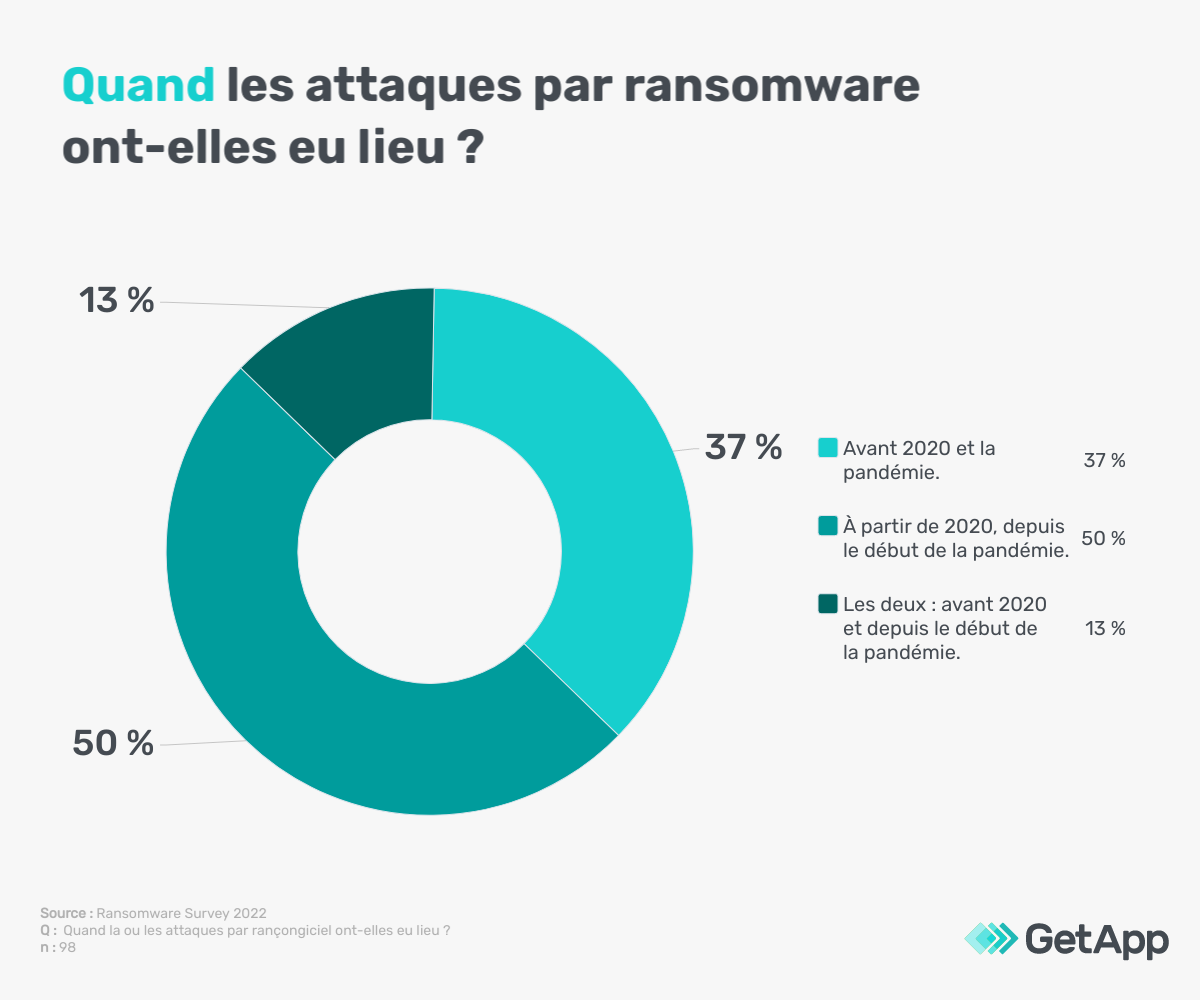

Parmi les PME que nous avons interrogées, 49 % ont été victimes d’attaques par ransomware. 63 % d’entre elles l’ont été à partir de 2020, soit après le début de la pandémie. Ce qui souligne que cette période, où le télétravail commençait à s’imposer, a bien été propice aux cyberattaques en entreprise. Les raisons qui pourraient expliquer cette tendance ? Un manque de préparation des directions et de sensibilisation des employés ainsi que des décisions prises à la hâte par les services informatiques suite à l’annonce du premier confinement. Des choix qui se sont révélés peu regardants des règles de cybersécurité afin de favoriser rapidement le travail à distance.

Quels sont les types de cyberattaques par ransomware les plus courants ?

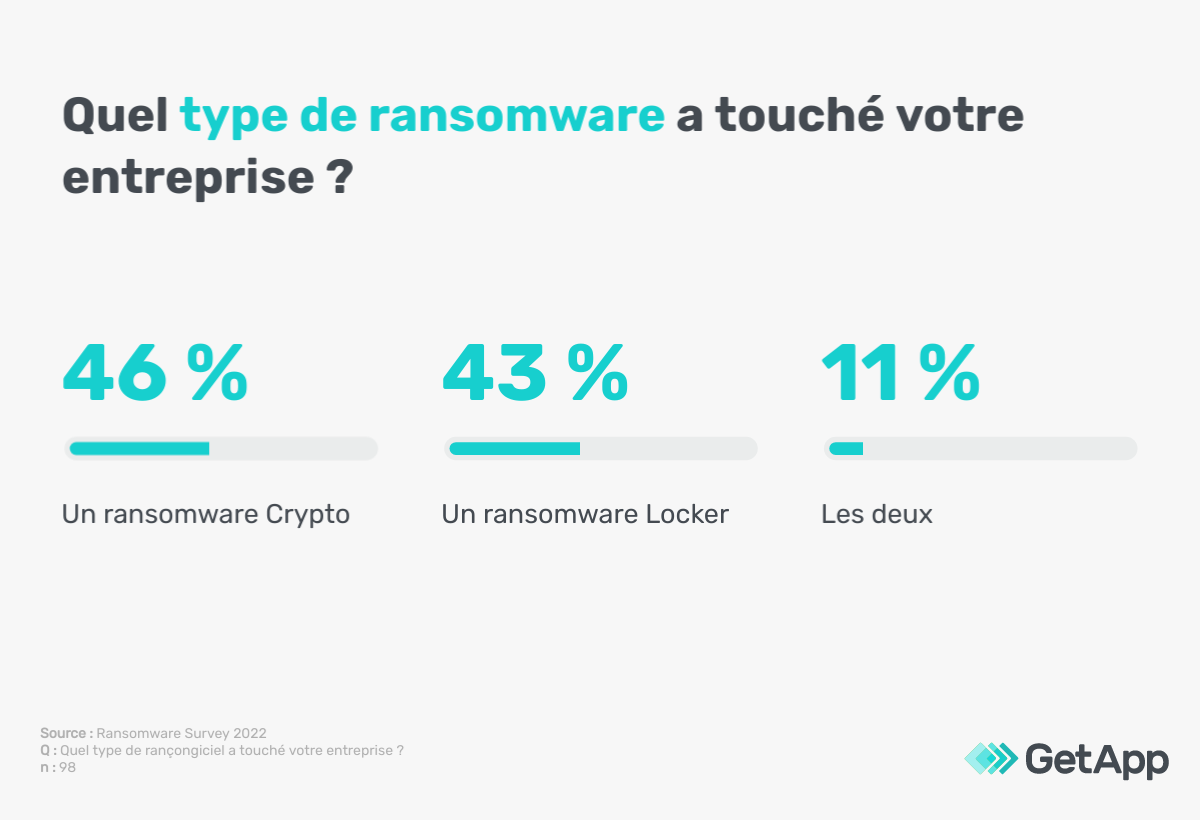

REvil, BlackMatter, BlackCat, Bumblebee, GoodWill… Du début de la pandémie à aujourd’hui, la famille des rançongiciels n’a cessé de s’agrandir en accueillant des membres aux noms et techniques toujours plus sophistiqués. En son sein, deux principaux types de cyberattaques se démarquent : les ransomwares Crypto et les ransomwares Locker.

Quelle est la différence entre un ransomware Crypto et un ransomware Locker ?

Un ransomware Crypto a pour mission de chiffrer les données importantes d’un ordinateur et d’en empêcher l’accès. Seuls détenteurs de la clé de déchiffrement, les cybercriminels promettent de la communiquer à l’utilisateur en échange du paiement d’une rançon.

Un ransomware Locker, quant à lui, ne chiffre pas les données mais bloque les fonctionnalités de base d’un appareil. Il peut, par exemple, en verrouiller l’accès ou désactiver en partie le clavier et la souris. Pour déverrouiller le système et accéder de nouveau à ses données, l’utilisateur est sommé de payer une rançon.

La popularité de ces catégories de rançongiciels auprès des hackers se confirme : 46 % des PME victimes sollicitées pour notre enquête ont subi une attaque par ransomware Crypto quand 43 % ont été infectées par un ransomware Locker et 11 % par les deux types de cyberattaques.

Une autre tendance qui se dégage est un intérêt moindre des cybercriminels pour les attaques de ransomware-as-a-service(RaaS) ciblées .

Qu’est que le ransomware-as-a-service (RaaS) ?

Le ransomware-as-a-service(RaaS) est un système de plateformes via lesquelles des cybercriminels expérimentés vendent ou louent leurs services à des malfrats novices en programmation. Il suffit pour ces derniers de souscrire à un abonnement sur des sites peu recommandables pour acquérir un logiciel malveillant et le diffuser de manière très ciblée ou à grande échelle.

Les campagnes de répression récentes des gouvernements envers des auteurs de RaaS ciblées pousseraient les hackers à trouver des solutions malveillantes plus efficaces et destructrices. Parce qu’elle leur permet d’agir plus rapidement, de toucher un grand nombre d’entreprises et d’empocher par conséquent de nombreuses sommes d’argent, la méthode non ciblée smash-and-grab (“fracasser et saisir” en français) en fait partie.

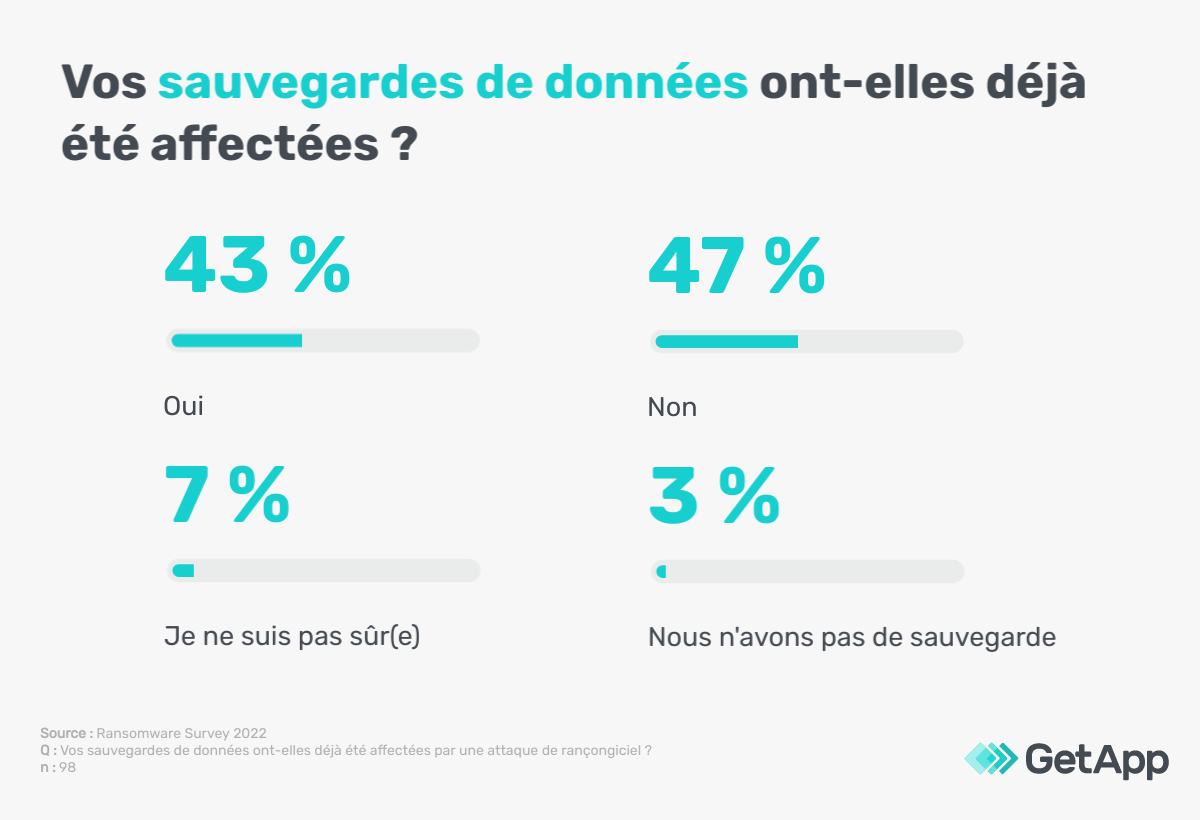

Les sauvegardes de données sont elles aussi prises pour cible

Les sauvegardes de données permettent d’assurer la pérennité des informations en les restaurant rapidement. C’est sans doute la raison pour laquelle elles ne cessent aujourd’hui d’être, elles aussi, prises pour cible par les cybercriminels. Parmi notre échantillon de PME victimes de ransomware, 43 % ont vu leurs sauvegardes de données affectées.

Ainsi, sauvegarder ses données ne suffit pas pour se prémunir des menaces de rançongiciels. Afin de se protéger efficacement, il est préférable de s’assurer de disposer de sauvegardes multiples, à jour et complètes.

Sauvegarde de données : quelles sont les méthodes pour se défendre des ransomwares ?

La règle du “3-2-1” : elle consiste à effectuer trois sauvegardes de données dont deux copies stockées sur des supports différents et une hors site.

Les sauvegardes complètes : elles permettent, à chaque fois qu’elles sont réalisées, de copier entièrement et une nouvelle fois l’ensemble des fichiers d’un système. Même si elles requièrent de plus grandes mémoires de stockage, elles facilitent les restaurations.

Les sauvegardes immuables : elles protègent les données en les rendant inchangeables et en empêchant leur suppression ou leur cryptage.

44 % des PME attaquées ont cédé au chantage

D’après Cyber Malveillance, les entreprises seraient devenues la cible privilégiée des hackers car elles seraient plus susceptibles de payer une rançon. Aussi, malgré les pertes financières que cette action peut supposer, préfèreraient-elles céder au chantage dans l’espoir de récupérer leurs données plus rapidement ou d’éviter de voir leurs informations divulguées, ce qui n’est jamais une garantie de la part des pirates.

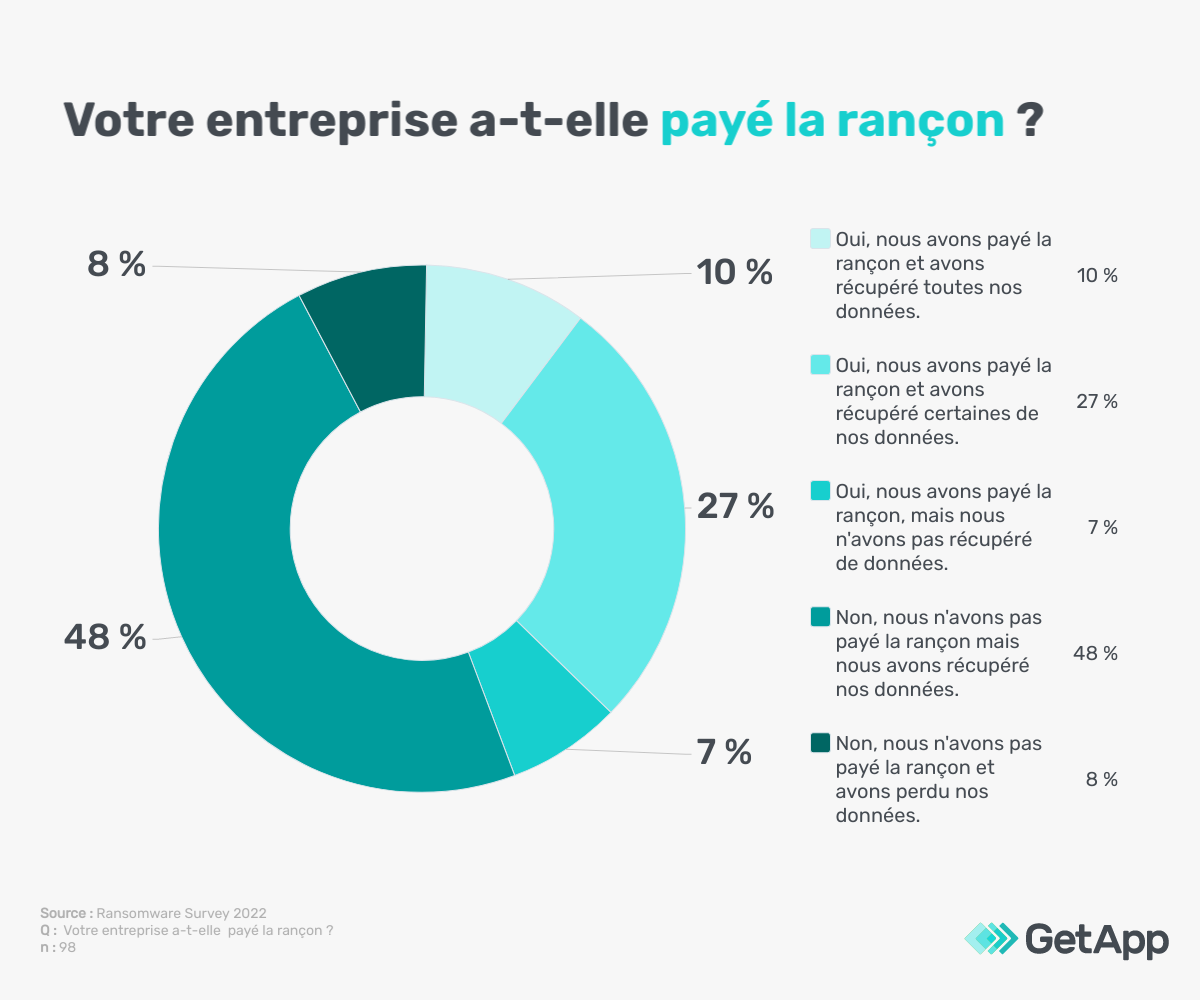

Les PME victimes de ransomwares que nous avons interrogées ont-elles eu ce même réflexe ? Il semblerait que oui pour une partie : 44 % ont consenti au paiement d’une rançon. Seules 10 % d’entre elles ont pu récupérer l’intégralité de leurs données quand 34 % les ont récupérées partiellement voire pas du tout.

Preuve que de verser de l’argent à des cybercriminels ne garantit en aucun cas la récupération des données.

Il est toutefois à souligner que 56 % d’entre elles n’ont pas payé de rançon. Parmi ces dernières, 48 % ont pu tout de même récupérer leurs données.

Quels sont les réflexes à adopter en cas d’attaque par ransomware ?

Cybermalveillance, organisme de prévention et d’assistance aux victimes de cyberattaques créée par l’ANSSI et le ministère de l’Intérieur, préconise de ne pas payer la rançon : le versement de la rançon n’assure en rien la récupération des données ni la garantie de leur intégrité. Par ailleurs, il est important de garder à l’esprit que les sommes versées participent au financement de la cybercriminalité.

Informer ses équipes et ses clients : une bonne communication de crise garantit une bonne réputation d’entreprise. Aussi est-il primordial d’informer les employés et les clients sur la situation et de les rassurer en expliquant les moyens mis en œuvre pour la surmonter.

Conserver les preuves de l’attaque : garder une trace des messages de rançons reçus ou des fichiers chiffrés est essentiel pour signaler l’attaque aux autorités.

Déposer plainte : une démarche à réaliser auprès des entités dont l’entreprise dépend. Ceci peut s’effectuer soit en personne dans un commissariat de police ou une brigade de gendarmerie, soit par écrit, au procureur de la République du tribunal judiciaire.

Des conséquences financières désastreuses

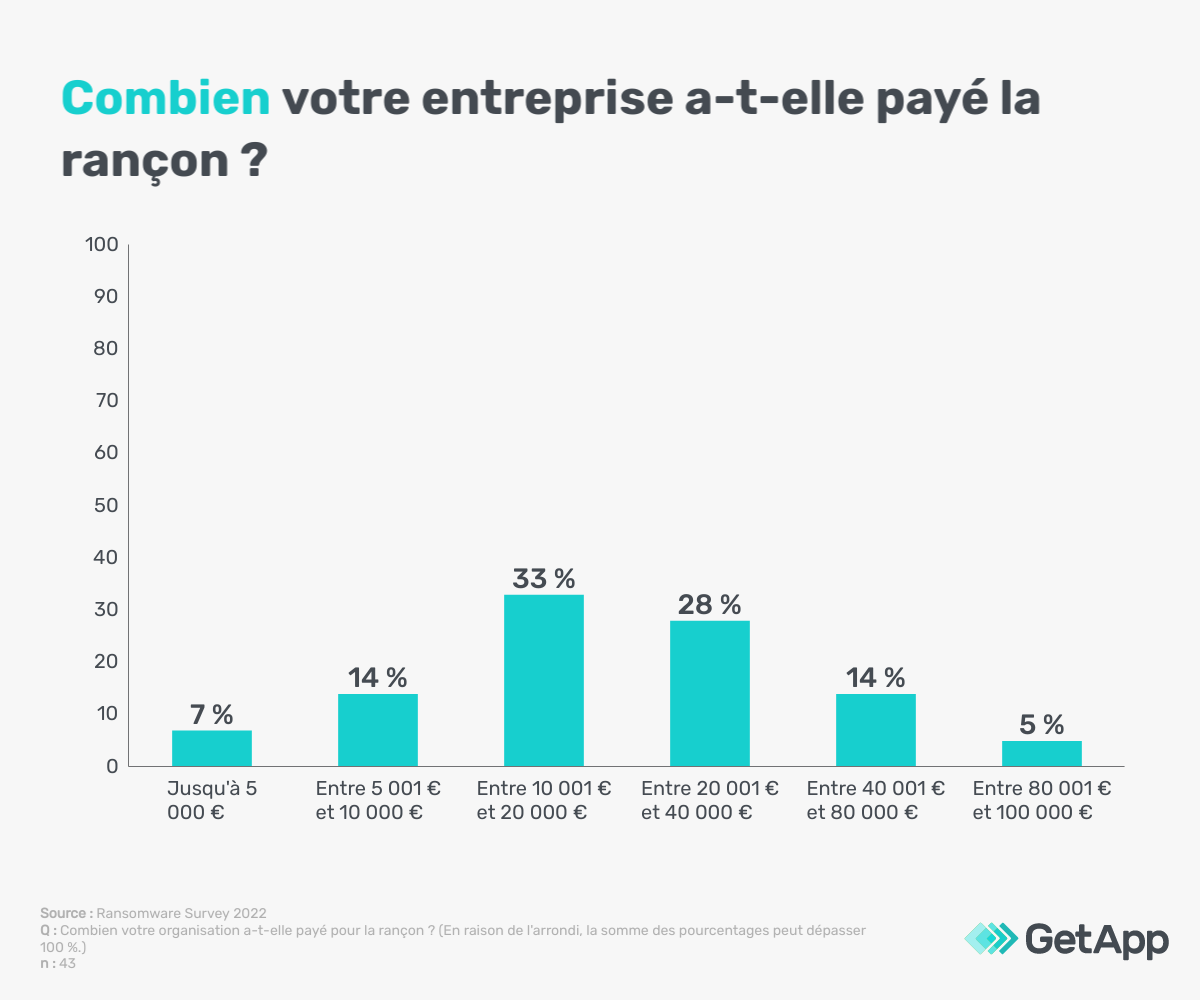

Qui dit paiement d’une rançon dit pertes financières pour les entreprises ayant cédé au chantage des hackers. Parmi les PME de notre panel concernées, c’est-à-dire celles qui ont payé une rançon à la suite d’une attaque, 79 % auraient déboursé plus de 10 000 € . À noter que 19 % d’entre elles ont versé entre 40 001 € et 100 000 € .

Qu’elles aient payé une rançon ou non, 46 % des entreprises ayant subi une attaque par ransomware jugent les pertes d’argent comme l’une des conséquences les plus problématiques.

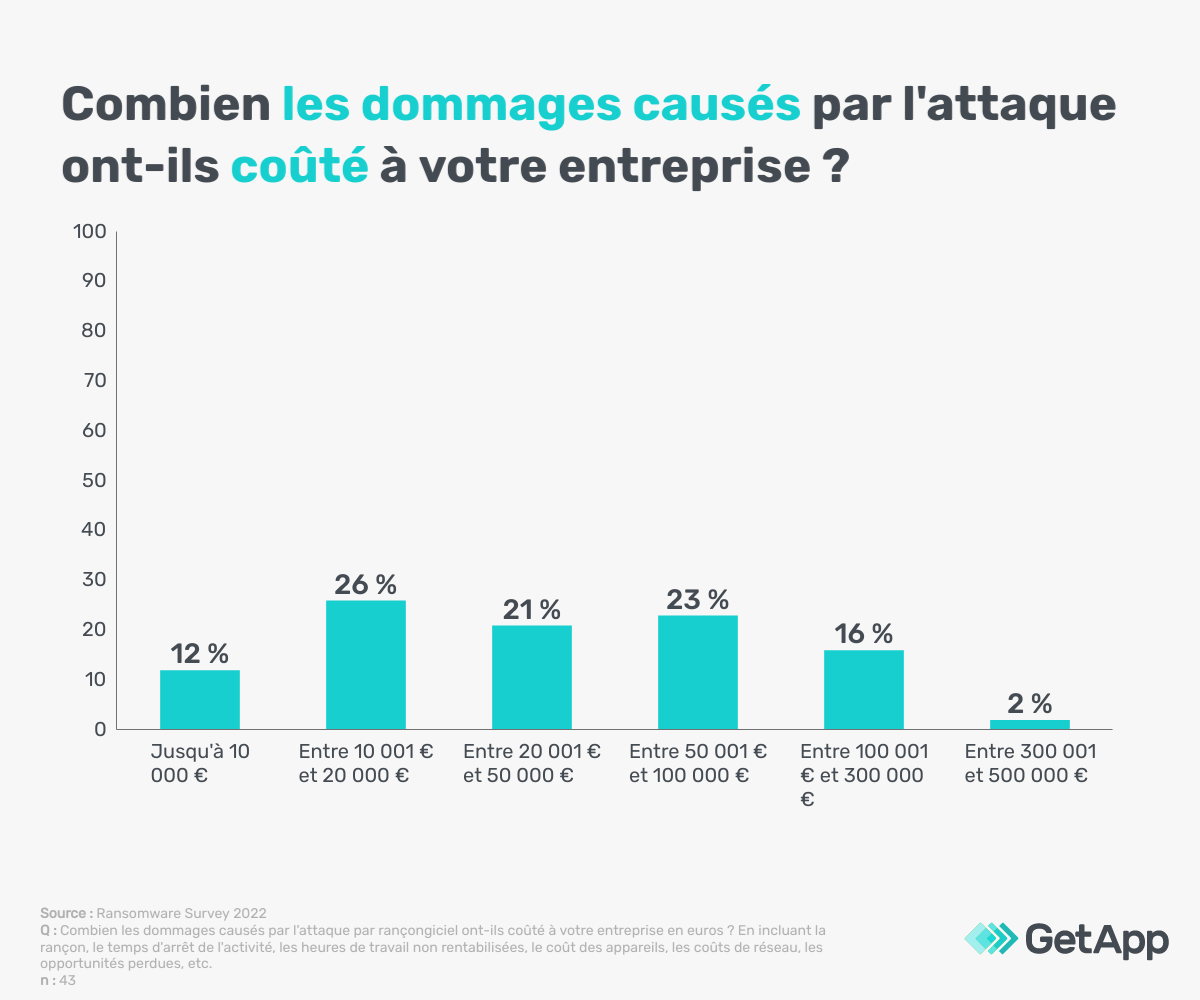

En effet, au versement de la contrepartie financière s’ajoutent d’autres montants comme ceux du temps d’arrêt, des heures de travail non rentabilisées, des appareils, de réseau ou encore des opportunités manquées. Pour 47 % des PME françaises de notre panel ayant payé la rançon, l’attaque par ransomware leur aurait coûté au total entre 10 001 € et 50 000 €. Autres constats alarmants : 23 % auraient subi des dommages compris entre 50 001 € et 100 000 € quand 18 % ont accusé des pertes de plus de 100 000 €.

Les rançongiciels seraient donc susceptibles d’engendrer des pertes conséquentes qui pourraient fragiliser voire ruiner les entreprises les plus petites.

D’autres retombées dévastatrices

Les pertes financières ne sont pas les seuls dommages que déplorent les entreprises après avoir été la cible de ransomwares. Vol des données, arrêt de l’activité, dégradation de la crédibilité… Les retombées négatives s’accumulent, en effet, pour les entreprises à la suite de ce type de cyberattaque.

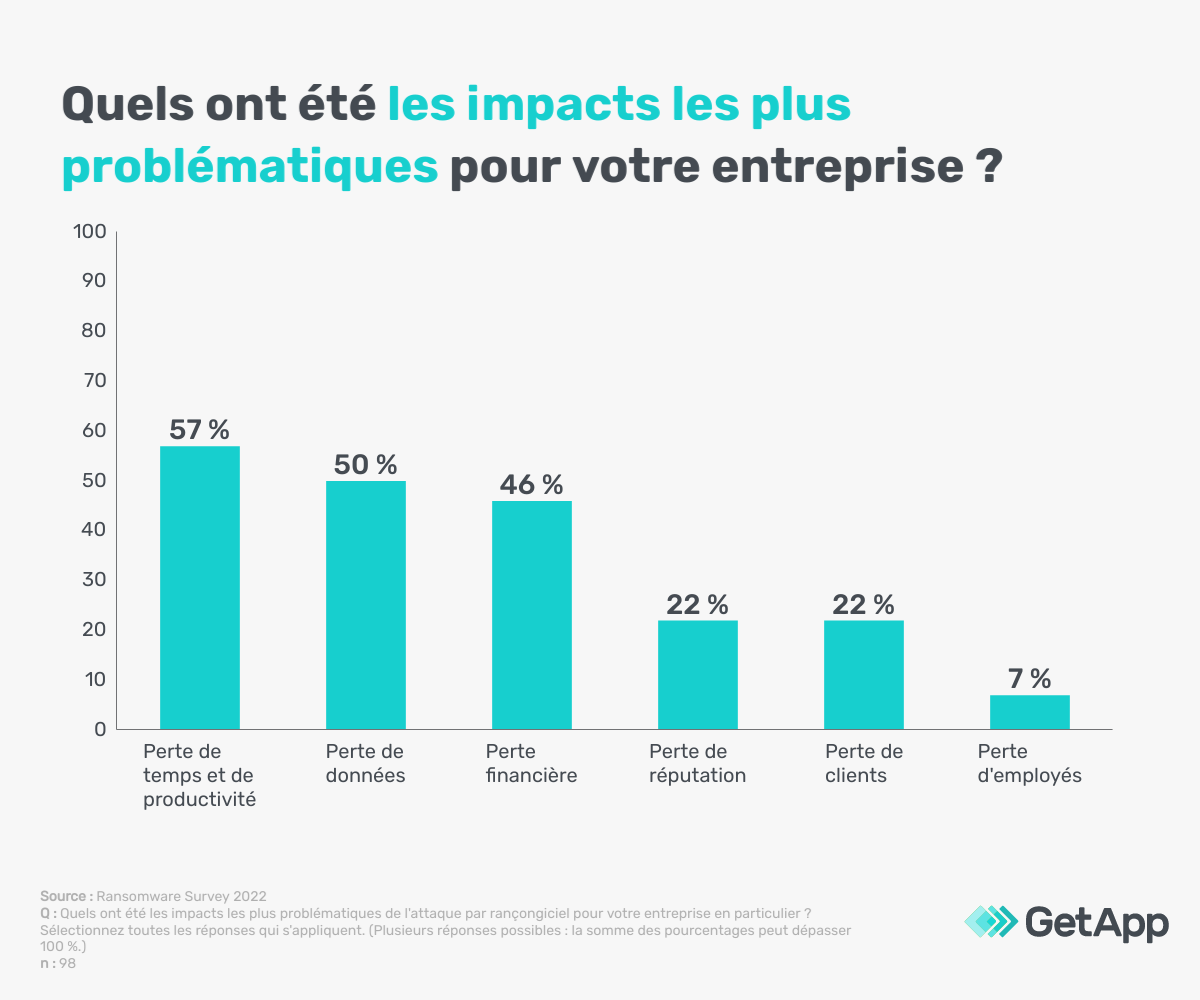

Pour 57 % des PME françaises victimes de ransomware sollicitées pour notre enquête, c’est la perte de temps et de productivité qui a le plus affecté leur activité. Il s’agit d’une conséquence immédiate et incontournable des attaques par rançongiciel ; les données indispensables pour assurer l’avancée de l’activité étant inaccessibles et les équipes n’étant pas en mesure de travailler dans de bonnes conditions.

50 % des entreprises interrogées se désolent, quant à elles, de la perte de leurs données. Une disparition des informations qui participent également à la paralysie de l’activité. De la comptabilité au marketing, en passant par le service client et le développement de projet, tous les départements d’une société peuvent être touchés simultanément et ceci pour une durée indéterminée.

Le vol des données peut également entacher l’image d’une entreprise et entraîner une baisse de confiance de sa clientèle si elle apprend que la structure n’est pas sécurisée et que ses données privées ont été dérobées. Pour 22 % des PME, une réputation entachée s’avère bel et bien problématique. D’elle pourrait découler une perte de clients, conséquence que 22 % de notre panel estiment fâcheuse. Par ailleurs, il est à souligner qu’en cas de fuite des données, les entreprises affectées se doivent de signaler l’infraction à la Commission nationale de l’informatique et des libertés (CNIL) sous peine d’amende, comme le prescrit le règlement pour la protection générale des données personnelles (RGPD). Selon son rapport d’activité 2021, la CNIL affirme avoir reçu plus de 5 000 notifications de violation de données personnelles, soit une augmentation de 79 % par rapport à 2020. 43 % de ces signalements proviendraient de PME.

Un autre effet néfaste après une attaque par ransomware concerne la démission des salariés, des départs qui peuvent s’expliquer par le changement des habitudes de travail, le stress ou encore la méfiance que suscite ce genre d’épreuve. Une attaque peut aussi conduire les entreprises à licencier du personnel, après des pertes d’argent ou de clientèle . Seules 7 % des petites et moyennes entreprises de notre étude ont accusé une perte d’employés, une conséquence quelque peu problématique.

Des mesures pour contrer les cyberattaques en entreprise

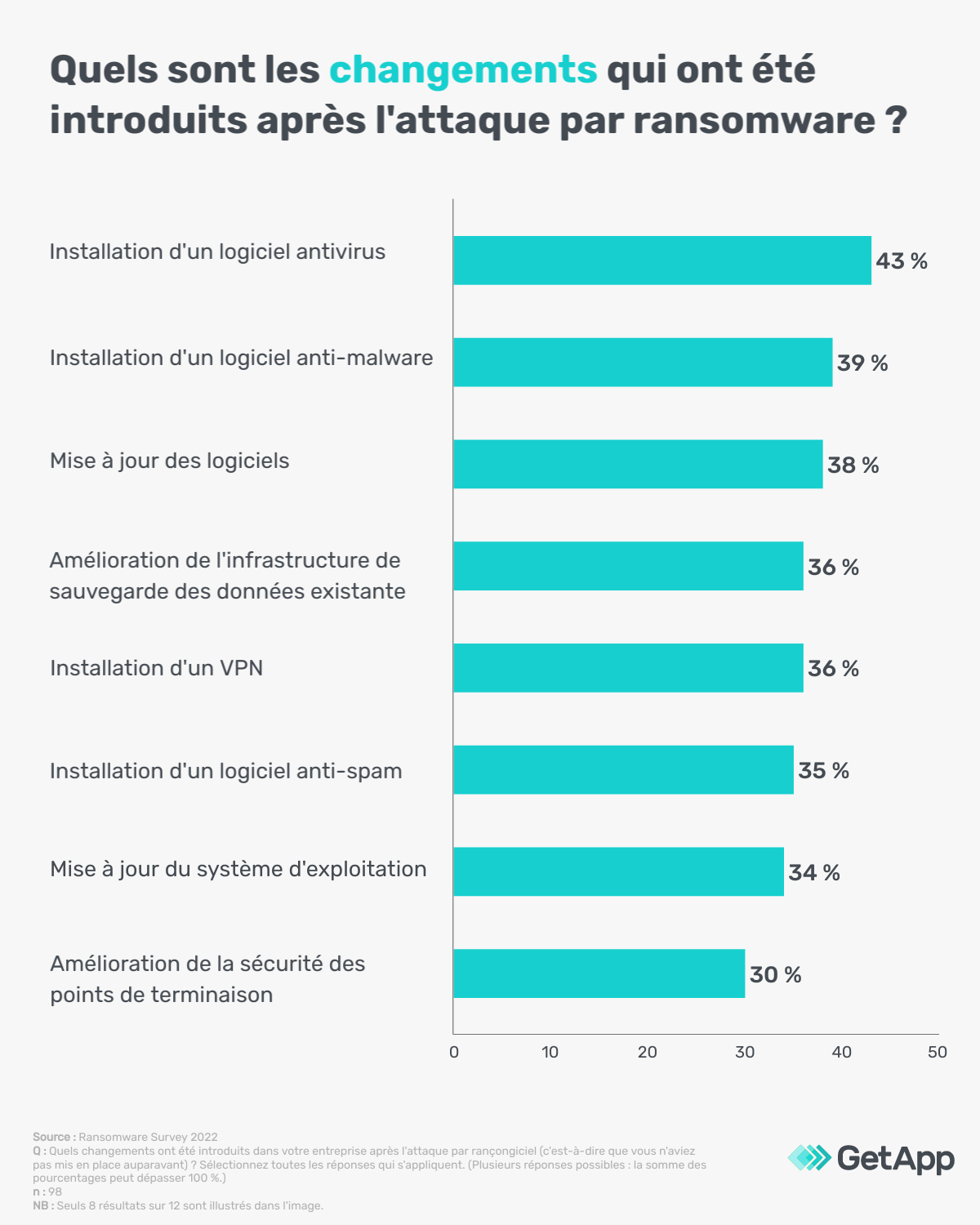

Après une cyberattaque en entreprise, il est important non seulement d’agir vite et avec raison pour minimiser les conséquences mais aussi d’analyser les failles de son système informatique. Pour les PME de notre étude, des changements ont été introduits au sein de leur structure à la suite de l’infection de leurs appareils par un rançongiciel.

Certaines mesures concernent la mise en place de nouveaux outils de protection. 43 % des entreprises sondées révèlent avoir installé un logiciel antivirus. Un programme, certes, incontournable mais qui ne suffit pas pour contrer efficacement les agressions numériques. Pour une protection optimale, il est conseillé d’utiliser également d’autres produits tels qu’un logiciel anti-malware (plébiscité par 39 % de notre échantillon), un VPN (installé par 36 % des PME interrogées) ou encore un logiciel anti-spam (utilisé par 35 % du panel après l’attaque).

En plus de l’installation de nouveaux outils, le réflexe de maintenir à jour les appareils et les correctifs de logiciels pour garantir la sécurité informatique se doit d’être adopté. À la suite d’une attaque par ransomware, 38 % des entreprises sollicitées pour notre enquête confient mettre régulièrement à jour leurs logiciels quand 34 % actualisent fréquemment leurs systèmes d’exploitation.

À noter que 30 % témoignent améliorer la sécurité des points de terminaison, que 22 % ont installé une infrastructure de sauvegarde de données et que 24 % ont décidé de souscrire à une cyberassurance pour mieux se protéger.

De plus, une importance a timidement été portée à la sensibilisation, 23 % affirmant avoir initié ou renforcé une formation en cybersécurité auprès des employés. Une décision judicieuse qui devrait pourtant être davantage prise quand on constate que les cyberattaques en entreprise ont souvent lieu quand des collaborateurs ouvrent un e-mail de phishing ou de spam par méconnaissance des risques.

Parmi les PME interrogées, seules 1 % n’ont opéré aucun changement.

La prévention reste la meilleure solution pour se protéger des cyberattaques en entreprise

Notre enquête met en évidence que les attaques par ransomware représentent une menace grandissante pour les PME françaises, qui ne sont pas toujours préparées pour les contrer. En plus des dommages financiers que suppose le paiement éventuel d’une rançon, les conséquences néfastes sur l’activité sont multiples : des coûts significatifs liés au temps d’arrêt, une perte de temps et de productivité, une disparition des données ou encore une dégradation de la réputation.

Cependant, plusieurs mesures peuvent aider les entreprises à se prémunir des risques des rançongiciels comme les sauvegardes de données sur différents supports, la mise à jour régulière des appareils et des logiciels ou encore des formations internes à la cybersécurité.

Voici un récapitulatif des bonnes pratiques à suivre pour garantir une sécurité optimale :

- Utiliser des logiciels de cybersécurité et les mettre à jour régulièrement

- Effectuer des sauvegardes des données en ligne et hors ligne

- Mettre en place un plan de continuité d’activité informatique

- Proposer à ses employés des formations de sensibilisation à la cybersécurité

Méthodologie :

Pour collecter les données de ce rapport, nous avons mené une enquête en ligne en mars 2022 regroupant la participation de 200 répondants. Les critères de sélection des participants étaient les suivants :

- Résident français

- Âgé de plus de 18 ans et de moins de 65 ans

- Employé à temps plein ou à temps partiel dans une entreprise de 2 à 250 employés

- Travaillant dans le service IT de l’entreprise

- Capable d’identifier la définition d’un ransomware parmi trois options

REMARQUE : cet article a pour but d’informer nos lecteurs des problématiques liées au monde de l’entreprise en France. Il n’est en aucun cas destiné à fournir des conseils juridiques ou à approuver un plan d’action spécifique. Pour obtenir des conseils sur une situation spécifique, consultez votre conseiller juridique.