Qu’est-ce que le shadow IT ?

Selon la définition (en anglais) de Gartner, il s’agit des “logiciels, services ou appareils informatiques qui n’appartiennent pas au service informatique d’une organisation ou sont hors de son contrôle”.

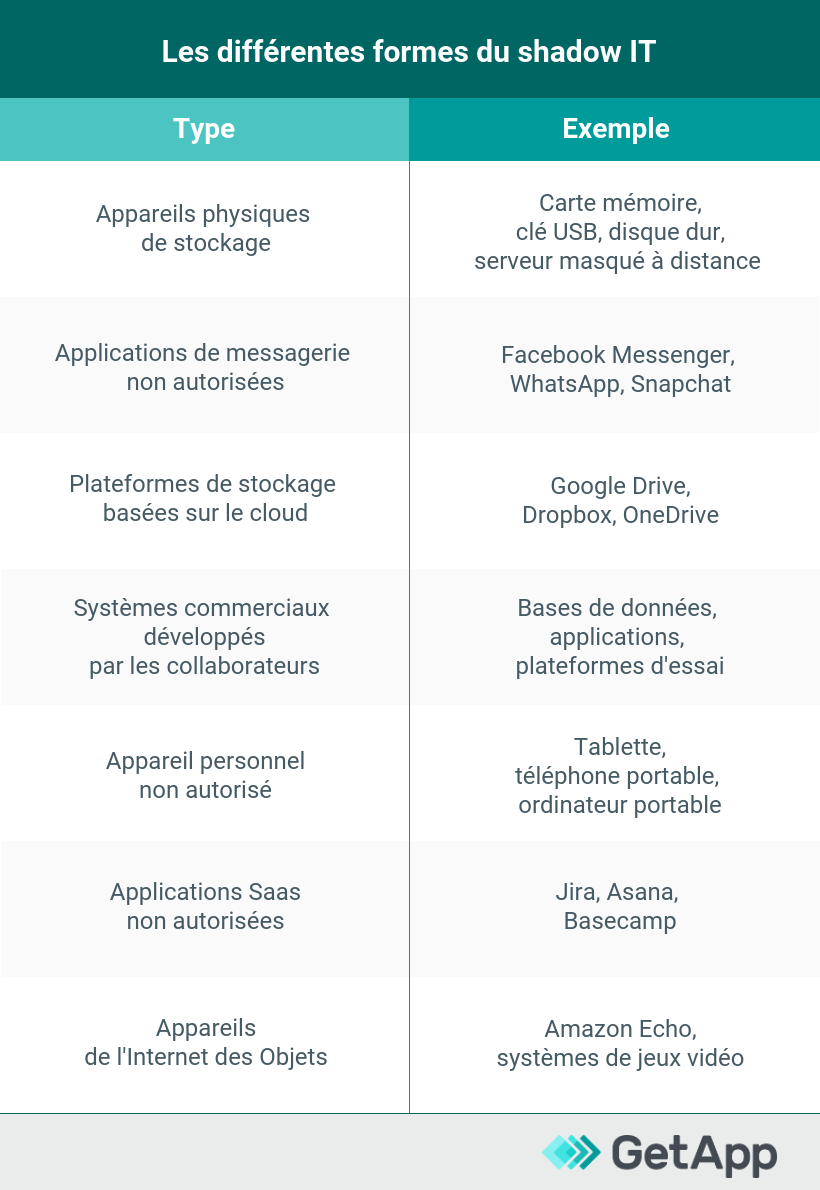

Se rapportant plus spécifiquement aux technologies utilisées par les collaborateurs d’une organisation sans l’approbation du service informatique, le shadow IT (également appelé “informatique de l’ombre”, “informatique fantôme”, ou “shadow informatique”) peut inclure l’utilisation d’un service de streaming audio sur un ordinateur portable professionnel ou l’envoi de documents confidentiels par le biais d’un compte personnel de messagerie.

Il n’est donc pas surprenant qu’il divise l’opinion dans le monde de l’entreprise, comme vous pouvez le constater ci-dessous :

Cet article nous permettra d’analyser chacune de ces opinions ainsi que leur signification plus en détail.

Pourquoi faut-il faire face au phénomène de “l’informatique de l’ombre” ?

Selon les prévisions de Gartner, dès 2020, un tiers des cyber-attaques réussies cibleront les données liées aux ressources de shadow IT (rapport disponible en anglais pour les clients de Gartner). Il est donc urgent pour les entreprises de définir une approche robuste leur permettant de gérer le shadow IT, afin de se protéger des risques auxquels elles devront faire face à l’avenir.

Compte tenu du manque d’attention porté à leur utilisation et aux conséquences y étant associées, les ressources de shadow IT sont naturellement moins sécurisées que les ressources approuvées par le service informatique d’une entreprise. N’étant pas normalement intégrées aux systèmes existants, elles offrent des capacités limitées de reporting et d’analytique.

La conception des processus informatiques traditionnels est leur principal atout, car elle tient compte de l’influence des appareils, applications et moyens de stockage autorisés sur la sécurité et le rendement de l’entreprise. Toutefois, les ressources de shadow IT peuvent également s’avérer productives et parfois même supérieures aux solutions existantes.

Généralement éprouvées et bien établies, les ressources approuvées par le service informatique n’ont rien d’original ou d’expérimental. L’informatique traditionnelle préfère parfois éviter les technologies basées sur le cloud, de peur de se retrouver, du moins partiellement, sous le contrôle d’un tiers. Cette résistance au changement peut entraîner l’utilisation de ressources non autorisées par des collaborateurs isolés ou des unités opérationnelles entières, sans demander la permission ou l’aide du service informatique de l’organisation.

L’Internet des Objets fantôme

Les entreprises d’aujourd’hui doivent faire face à de nombreuses menaces. Outre le shadow IT, elles doivent désormais gérer l’évolution rapide de I’Internet des Objets (IdO) fantôme. Les méthodes de collecte, de stockage et de partage des données se sont développées de telle sorte que nous passons de plus en plus de temps à gérer des interactions de données. C’est ainsi qu’à l’ère des données numériques, il est facile de négliger les risques potentiels associés à l’installation d’une machine à café connectée.

La priorité des technologies IdO étant d’intégrer des interactions humain-machine innovantes, les problèmes de sécurité sont parfois mis de côté. De plus, une fois les problèmes de sécurité identifiés, il est souvent difficile ou impossible de les résoudre à l’aide de correctifs.

Équipés de capteurs de collecte des données, les appareils IdO sont généralement connectés aux réseaux de l’organisation, où ils ont accès aux données sensibles. Les navigateurs de l’IdO (comme Shodan) peuvent facilement exploiter les appareils et donner lieu à des violations de données ou créer de nouveaux vecteurs non protégés augmentant les risques de cyberattaques.

Selon Armis, une société spécialisée dans la sécurité de l’IdO, près d’un demi-milliard d’appareils IdO sont vulnérables aux prises de contrôle à distance par le biais d’attaques DNS (article en anglais). Le rapport indique que l’utilisation d’appareils connectés (imprimantes, téléviseurs intelligents, caméras IP, etc.) rend les entreprises particulièrement vulnérables.

3 réponses à la question : comment gérer le phénomène du shadow IT ?

Réponse 1

“C’est inadmissible. Il faut absolument se débarrasser de ce phénomène.”

Ceux qui soutiennent cet argument considèrent le shadow IT comme une véritable abomination. Apanage des collaborateurs peu scrupuleux qui se moquent de la sécurité des données ainsi que des programmes de conformité et de reporting, cette pratique fait fi des protocoles informatiques autorisés.

Face à cette attitude, il est difficile de vanter les mérites du shadow IT. Bien qu’il existe des politiques informatiques dont l’objectif principal est de protéger les entreprises et leur rendement, tenter d’éliminer l’ensemble des expositions potentielles au shadow IT implique de mettre en œuvre un verrouillage exhaustif des données. Cette approche nécessite de surveiller de près l’ensemble des transmissions de données, de révoquer les permissions et de fortement limiter l’accès à Internet. Elle exclut également les politiques permettant aux collaborateurs d’utiliser leurs appareils personnels à des fins professionnelles (de l’anglais BYOD, ou Bring Your Own Device), ce qui sous-entend des investissements exorbitants dans l’acquisition d’appareils appartenant à l’organisation. En cas de découverte de ressources de shadow IT, la réponse est rapide et radicale.

Par conséquent, les collaborateurs se sentent surveillés et ont peu d’égard pour les politiques de leur entreprise. Afin d’illustrer notre propos, admettons qu’un collaborateur lance l’impression de 500 copies d’un document par erreur. N’ayant pas les permissions nécessaires, il serait dans l’incapacité d’interrompre le processus. Le résultat : un collaborateur très mécontent ainsi qu’un gros gaspillage de papier.

Sans compter qu’en limitant strictement la marge de manœuvre des employés, l’organisation les privera des moyens et de la motivation nécessaires pour créer de nouvelles solutions susceptibles de lui bénéficier. De plus, aussi strict que soit le protocole de verrouillage des données utilisé par l’organisation, une seule capture d’écran suffira à compromettre des données sensibles.

Pour résoudre un problème, il faut d’abord le comprendre. En accordant une amnistie, même temporaire, votre organisation pourra entamer un dialogue autour des raisons qui poussent ses collaborateurs à utiliser des ressources de shadow IT, ce qui lui permettra de comprendre pourquoi les systèmes autorisés ne leur suffisent pas. La direction obtiendra ainsi des informations concernant les lacunes que les collaborateurs ont tenté de combler dans les processus et technologies existants.

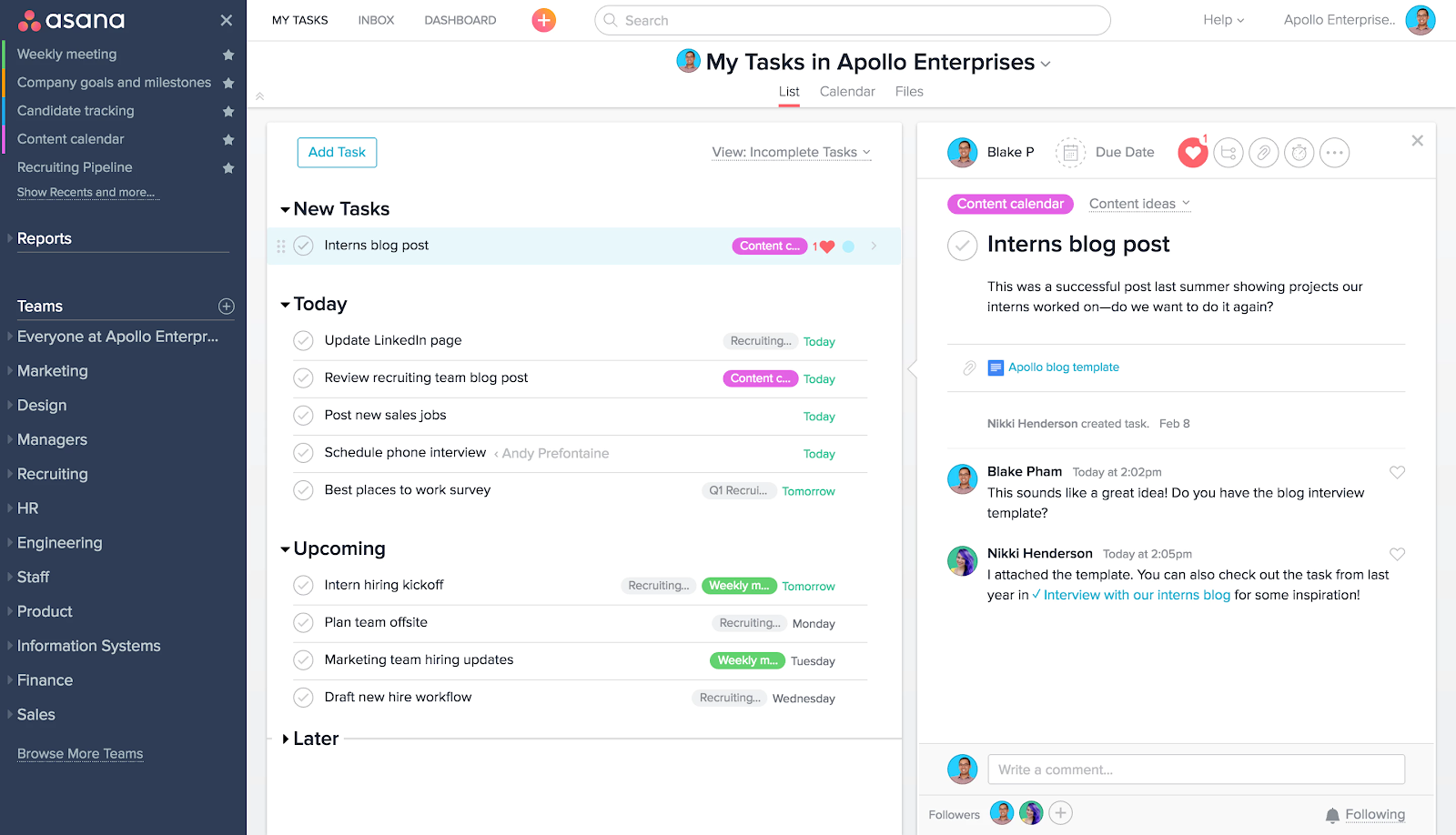

Admettons que l’un de vos collaborateurs reconnaisse employer un outil de productivité non autorisé pour suivre la progression des tâches en cours ou organiser ses projets. Dans ce cas, la direction devrait envisager d’intégrer un produit offrant ces fonctionnalités aux systèmes et applications existants, sous l’égide du service informatique.

Réponse 2

“Le shadow IT présente des avantages. Il favorise l’innovation et augmente la productivité des collaborateurs.”

Pour ceux qui soutiennent cet argument, l’informatique traditionnelle est un carcan bureaucratique dont “l’informatique de l’ombre” permet de sortir. Offrant davantage de flexibilité à ses utilisateurs, le shadow IT permet de contourner des processus informatiques dépassés et peu efficaces, qui n’encouragent pas l’innovation.

Le terme shadow IT sous-entend une pratique secrète et fondamentalement négative. Par conséquent, comment peut-il bénéficier à une organisation ? C’est très simple. Il suffit d’accepter les avantages présentés par ces ressources pour qu’elles ne soient plus dans l’ombre. Il s’agit tout simplement de méthodes utilisées par les collaborateurs pour faire leur travail.

Sans oublier qu’en autorisant les employés à s’adapter rapidement et à adopter de nouvelles technologies dès que l’occasion se présente, les entreprises se donnent les moyens de rester concurrentielles dans un paysage commercial en constante évolution. Aujourd’hui, les connaissances autrefois détenues par le service informatique proviennent de toute l’organisation. Les collaborateurs d’aujourd’hui sont férus de technologie et dépendent beaucoup moins des canaux informatiques traditionnels que la génération précédente.

Aujourd’hui, les non-techniciens peuvent créer des applications sans avoir à utiliser de code, à l’aide de services Platform-as-a-Service, ou PaaS. Ainsi, nombreux sont les collaborateurs qui disposent des connaissances et des capacités nécessaires pour participer, souvent de façon utile, au développement informatique de leur organisation.

Si vous souhaitez assimiler le shadow IT à la culture de votre organisation, la sensibilisation aux risques est essentielle. Intégrez-le ainsi que l’IdO fantôme à des programmes de sensibilisation aux risques. Définissez un lien de causalité entre les appareils et applications non autorisés et les risques financiers qu’ils posent pour votre entreprise.

Les conséquences négatives du shadow IT incluent l’interruption des activités dues aux cyberattaques, les amendes pour violation des normes de conformité et l’exposition aux risques des informations exclusives. De tels événements peuvent affecter les bénéfices réalisés par votre entreprise et affecter négativement les augmentations de salaire et les avantages dont bénéficient les collaborateurs.

En expliquant clairement à vos collaborateurs que l’utilisation peu scrupuleuse du shadow IT peut les affecter, vous les encouragerez à se conformer de bon gré aux politiques de gestion des risques. Correctement sensibilisés, ils sont également plus susceptibles de parler ouvertement des raisons pour lesquelles une nouvelle solution serait plus adaptée aux besoins de l’organisation, au lieu d’utiliser des solutions non autorisées sans en informer le service informatique.

Réponse 3 :

“C’est inévitable. Si vous ne pouvez pas lutter, autant vous adapter.”

Ceux qui soutiennent cet argument ont accepté l’inéluctable : le shadow IT existe bel et bien. Tenter de l’éliminer par la force ne servira à rien. Si les collaborateurs veulent utiliser des applications et appareils non autorisés pour faire leur travail, la meilleure solution est de veiller à ce que l’organisation puisse réglementer ces activités.

Les collaborateurs modernes n’attendent plus que les processus informatiques et les mécanismes de gestion rattrapent le temps perdu. Plus autonomes, ils trouvent ou créent leurs propres solutions et ne se rendent pas toujours compte qu’ils utilisent des ressources non autorisées. C’est le cas, par exemple, lorsqu’ils téléchargent des documents sur le cloud pour continuer de travailler une fois rentrés chez eux.

Des plateformes de stockage sur le cloud aux applications SaaS, en passant par la foule d’appareils connectés à Internet, tout semble les encourager à utiliser le shadow IT au grand dam du service informatique qui ne sait plus où donner de la tête.

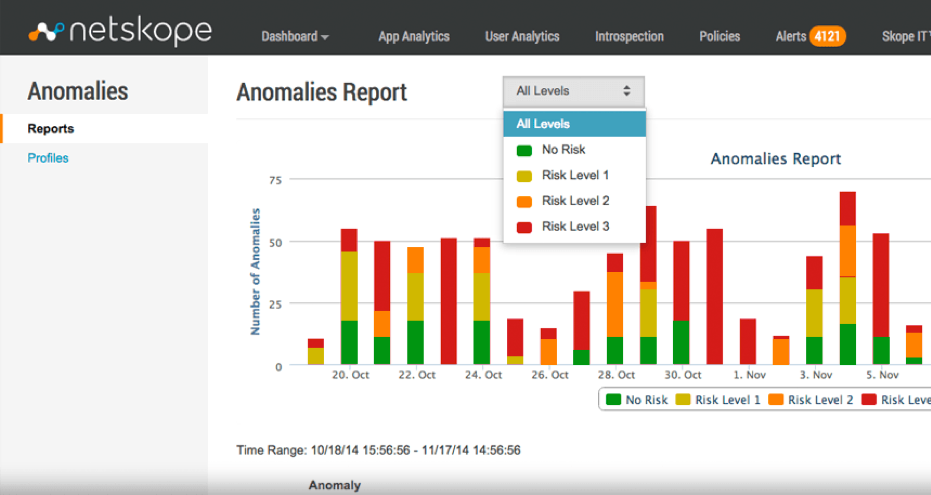

Pour lutter contre l’évolution rapide du shadow IT, les entreprises peuvent employer un courtier en sécurité d’accès cloud (de l’anglais Cloud Access Security Broker, ou CASB) qui contrôlera l’utilisation des applications cloud et analysera les pare-feux dans le but d’identifier les menaces à la sécurité. Ces informations permettront aux entreprises d’identifier les applications et sites Internet présentant des risques, afin de les bloquer ou de limiter l’utilisation qu’en font leurs collaborateurs.

Les systèmes CASB permettent également d’intégrer le classement des données et les politiques de sécurité, afin de filtrer automatiquement l’accès aux applications cloud et aux services de stockage. Donnant lieu à une approche moins stricte du shadow IT, ces fonctionnalités font obstacle à l’exfiltration des données et favorisent le respect des normes de conformité en vigueur. Bien qu’ils conviennent mieux aux entreprises de plus de 50 collaborateurs, les logiciels de CASB s’adaptent à de nombreux types d’organisation.

Et pour la suite ?

Loin de vouloir se montrer réfractaires, les collaborateurs qui utilisent des ressources de shadow IT cherchent généralement à augmenter leur productivité et à améliorer la collaboration au sein de l’organisation. Il est essentiel d’encourager le dialogue entre la direction et les collaborateurs de votre entreprise, afin d’identifier les outils dont ces derniers ont besoin pour travailler efficacement ainsi que pour éliminer l’utilisation d’outils non autorisés et préserver l’intégrité des systèmes informatiques.

Finalement, le shadow IT est-il une pratique inadmissible, avantageuse ou un fait accompli ?

Il s’agit sans doute un peu des trois.

Né d’un besoin évident, le shadow IT doit encourager les chefs d’entreprises à dialoguer et à trouver des solutions adéquates.

Vous trouverez d’autres solutions permettant de gérer le phénomène du shadow IT sur les pages du catalogue de GetApp, en utilisant les mots clés gestion de projets et sécurité informatique.