Le saviez-vous ? 70 % des entreprises utilisent désormais la sécurité cloud pour leurs applications.

Souvent, les employés s’inscrivent eux-mêmes à ces applications pour faire leur travail plus efficacement, sans que le département informatique ne soit au courant ni ne l’autorise. Cette pratique semble plus répandue dans les petites entreprises qui n’ont pas d’équipe IT dédiée.

Les petites entreprises adoptent rapidement les technologies sur le cloud, mais elles le font souvent sans tenir compte des problèmes de sécurité liés au stockage de leurs données sur le cloud. Ces PME font aveuglément confiance à leurs fournisseurs de cloud computing et d’applications cloud, ignorant comment leurs données sont stockées, sécurisées ou utilisées.

Les petites entreprises qui s’abonnent aux services sur le cloud sans en comprendre les conditions d’utilisation et sans implémenter de mesures de sécurité supplémentaires, comme le chiffrement ou la sauvegarde, s’exposent à un risque plus élevé de perte de données, de cyberattaques et de sanctions pour non-respect de la conformité.

Dans cet article, nous aborderons les principaux risques de la sécurité liés au cloud computing, les mesures prises par les entreprises qui les rendent vulnérables aux risques et les stratégies que vous pouvez implémenter pour mieux vous protéger.

Qu’est-ce que le cloud computing ?

Le cloud computing, ou informatique sur le cloud, désigne la prestation de services informatiques sur Internet, par exemple des applications logicielles, des réseaux, du stockage, des serveurs.

Contrairement aux systèmes traditionnels où vous hébergez vos données, vos serveurs et vos applications dans des locaux, les fournisseurs de services sur le cloud hébergent vos données dans leurs centres de données, qui sont situés à un emplacement différent. Vous pouvez ensuite accéder à ces données via Internet.

Les avantages du cloud computing incluent :

- Économies sur les coûts d’équipement informatique

- Espace de stockage évolutif

- Modèle de paiement d’abonnement par lequel vous ne payez que ce que vous utilisez

Vous bénéficiez également de l’assistance de professionnels expérimentés pour gérer les opérations informatiques, vous évitant ainsi d’avoir besoin d’une équipe informatique complète pour installer et maintenir les systèmes. Cependant, le cloud computing augmente également les risques de sécurité car vos données sont placées dans un datacenter qui est également utilisé par d’autres entreprises. Vous n’avez aucun contrôle et aucune visibilité sur la façon dont le centre de données est géré et ignorez où et comment vos données sont stockées.

Le cloud computing est une technologie très utile à laquelle vous ne pourrez pas échapper. Toutefois, vous devez être conscient des risques liés à la sécurité sur le cloud et prendre des mesures pour assurer une meilleure protection des données.

Les 5 plus gros risques du cloud computing

Dans cette section, nous abordons certains des risques liés au cloud computing qui affectent les entreprises à travers le monde.

1. Perte de données

La perte de données désigne l’indisponibilité ou la destruction partielle ou complète de vos informations. Cela peut se produire par effacement accidentel, écrasement ou actions malveillantes de la part d’utilisateurs ou de pirates.

Bien que les fournisseurs de services sur le cloud aient amélioré leurs contrôles de sécurité au cours des dernières années, les attaques par rançon, comme celle décrite ci-dessus, sont de plus en plus répandues, rendant les entreprises vulnérables.

De plus, ces pertes ne sont pas toujours imputées à des pirates ! Une erreur humaine sur le site du fournisseur de solutions sur le cloud peut également entraîner une perte de données pour le client, comme peut en témoigner le géant Cisco. En août 2017, une erreur dans la mise à jour des politiques du service de stockage a entraîné la suppression de toutes les données qui avaient été téléchargées avant 11 h 20 ce jour-là. Les petites entreprises qui n’ont pas de politique de sauvegarde ou de récupération des données seraient les plus touchées dans un tel cas de figure.

Mesures recommandées pour réduire le risque de perte de données :

- Signez des accords de niveau de service avec les fournisseurs de services sur le cloud pour la restauration des données, la sauvegarde des données et le basculement vers un réseau ou système alternatif (fail-over).

- Prenez des mesures supplémentaires de votre côté pour sécuriser les données critiques en les sauvegardant sur des disques ou sur un autre service cloud. Mettez en œuvre d’autres technologies de sécurité et de prévention des pertes de donnéessur le cloud, entre autres.

2. Non-conformité réglementaire

Selon un sondage mené auprès de 177 organisations mondiales IT au cours des mois précédant l’échéance du RGPD, encore peu d’organisations avaient compris comment la politique affecterait les services sur le cloud.

Les petites organisations n’ont généralement pas de conseiller juridique spécialisé, ce qui complique le décryptage des conditions précises qu’elles doivent respecter pour se conformer au RGPD. Elles doivent compter sur les fournisseurs de services sur le cloud pour le faire à leur place.

D’autres règlements, comme le HIPAA, exigent également que vous assuriez la sécurité et la confidentialité de certains renseignements clients si vous avez une entreprise aux États-Unis. Si vous faites confiance à un fournisseur de services sur le cloud pour le stockage de vos données, vous devez vous assurer qu’il respecte les normes de sécurité requises.

De nombreux règlements, tels que le HIPAA, considèrent que le fournisseur de services sur le cloud et l’entreprise sont responsables. Dans d’autres cas, seule l’entreprise sera pénalisée pour non-conformité.

Mesures recommandées pour réduire le risque de non-conformité :

- N’établissez des partenariats qu’avec des fournisseurs de services sur le cloud établis et conformes à toutes les réglementations importantes, telles que SOC 2 et la norme ISO/CEI 27001.

- Effectuez des évaluations des risques avant de migrer vers les services sur le cloud et utilisez les courtiers en sécurité de l’accès au cloud comme mesure de sécurité supplémentaire.

- Éduquez et formez vos employés sur les meilleures pratiques d’utilisation des applications SaaS et sur la nécessité de maintenir la conformité.

3. Déni de service

Les clouds publics sont généralement multilocataires, c’est-à-dire qu’il y a de nombreuses organisations qui partagent de l’espace sur le même cloud.

Les attaques sur les ressources utilisées par un ou plusieurs autres locataires peuvent également affecter vos opérations. Les attaquants peuvent frapper l’ensemble du réseau et causer l’arrêt des activités, selon la bande passante disponible. Cela peut frustrer vos clients et retarder vos opérations régulières.

Mesures recommandées pour réduire le risque de déni de service :

- Vérifiez si votre fournisseur de services sur le cloud est capable d’augmenter la bande passante pour résister aux attaques DDoS. Demandez-lui s’ils ont des centres de nettoyage de trafic, ou scrubbing centers, pour purifier et filtrer le trafic malveillant.

- Renseignez-vous auprès de votre fournisseur de cloud sur la possibilité de restaurer les données mises en cache en cas d’attaque DDoS pour réduire la durée des indisponibilités.

- Mettez en œuvre des plans de reprise après sinistre et de continuité des opérations afin de rétablir plus rapidement les opérations.

4. Comptes compromis et atteintes à la protection des données

Les pirates informatiques qui volent les informations d’identification de compte pour accéder à vos applications et systèmes sur le cloud représentent l’un des risques les plus courants associés au cloud computing.

Les entreprises subissent en moyenne 12 incidents de comptes compromis par mois, au cours desquels des agents tiers non autorisés exploitent des informations d’identification volées pour accéder aux données d’entreprise stockées dans un service public sur le cloud.

Mesures recommandées pour réduire le risque d’atteinte à la protection des données :

- Les pratiques de Shadow IT et de BYOD (bring your own device ou l’habitude d’apporter son propre appareil au bureau) entraînent souvent des atteintes à la protection des données. Renforcez la sécurité des données en installant des logiciels antivirus, de cryptage, d’ authentification et de protection des données sur les appareils personnels que les employés utilisent au travail.

- Sensibilisez les employés à la nécessité de tenir leur manager et le directeur informatique au courant de l’utilisation de toute nouvelle application autre que celles spécifiées ou fournies par l’équipe IT.

- Consultez les conditions d’utilisation ainsi que les fonctions de sécurité offertes par les fournisseurs de services sur le cloud et les prestataires de SaaS pour garantir la confidentialité des données.

5. Menaces internes

Les menaces internes désignent les comportements intentionnels ou non intentionnels des employés qui entraînent l’exposition ou le partage de données sensibles.

Cela comprend le partage par erreur de fichiers contenant des renseignements confidentiels (comme les numéros de sécurité sociale des employés) avec un groupe non autorisé plus important et l’utilisation de contrôles de partage inappropriés.

35 % des incidents sont causés par des collaborateurs internes.

Mesures recommandées pour réduire le risque de menace interne :

- Améliorez les contrôles d’accès à l’aide d’outils tels que l’ authentification et l’autorisation multifactorielles pour vous assurer que seules les bonnes personnes ont accès à vos données.

- Organisez un cours de formation de sensibilisation à la sécurité pour prévenir le partage intentionnel ou accidentel de données confidentielles.

Pratiques courantes qui rendent votre entreprise vulnérable aux risques liés au cloud computing

Des politiques commerciales mal implémentées peuvent entraîner une vulnérabilité accrue aux risques liés au cloud computing. Un comportement négligent de la part de vos employés peut également vous rendre vulnérable à certains des risques mentionnés ci-dessus.

Voici quelques-unes des vulnérabilités de votre organisation :

Shadow IT

L’une des principales causes de l’augmentation des risques liés au cloud computing est la tendance des employés et des gestionnaires à contourner l’équipe IT et à télécharger des applications tierces sans son accord. L’augmentation du nombre d’applications SaaS qui vous aident à effectuer des tâches aléatoires (conversion de fichiers JPEG en fichiers PDF, enregistrement et édition de fichiers vidéo, messagerie instantanée, etc.) fait que les employés s’inscrivent et utilisent ces programmes sans prendre les précautions nécessaires.

Souvent, les fichiers sensibles sont téléchargés sur des serveurs cloud inconnus pour être simplement convertis en différents types de fichiers. Bien que ces actions ne soient pas détectées la plupart du temps, il suffit qu’une seule donnée sensible soit diffusée au grand public ou tombe entre les mains de la concurrence pour nuire à la réputation de votre entreprise.

Apportez votre propre appareil (BYOD)

De plus en plus d’entreprises permettent aujourd’hui à leurs employés d’apporter leurs propres appareils au travail, un concept appelé BYOD. Bien que le BYOD permette aux entreprises d’économiser de l’argent sur l’équipement informatique, il augmente également les risques de sécurité.

Les employés peuvent utiliser des applications SaaS non approuvées à partir de leurs appareils personnels et peuvent également utiliser côte à côte des applications de stockage sur le cloud personnelles et officielles, ce qui augmente le risque que des données confidentielles soient consultables depuis un espace personnel. Les politiques de BYOD compliquent le suivi de l’utilisation des données d’entreprise par les employés sur leurs appareils personnels. Les dispositifs volés, perdus ou mal utilisés peuvent également représenter un risque pour la confidentialité des données.

Absence d’accords de niveau de service avec les fournisseurs de cloud computing

Vous vous êtes inscrit à un fournisseur de services sans avoir lu et compris ses conditions d’utilisation ou sans avoir signé un contrat légal ? Connaissez-vous les clauses de transférabilité des données, les attentes en matière de reprise après sinistre, le temps de disponibilité et les processus de médiation des différends offerts par le fournisseur ?

Si vous avez répondu “non” à cette question, vous n’êtes pas seul. De nombreuses PME s’inscrivent auprès des fournisseurs de cloud computing sans demander un accord de niveau de service (SLA) solide.

Ces derniers ne doivent pas être rédigés dans un jargon juridique incompréhensible ; recherchez des termes qui garantissent un certain niveau de performance de la part du fournisseur. Comprendre l’étendue des fonctions de sécurité, comme le chiffrement et la prévention des pertes de données, offertes par le fournisseur, ainsi que les fonctions techniques et commerciales (temps de réponse, résilience, etc.) vous aidera à garantir la sécurité de vos données sur le cloud.

Employés malhonnêtes

Bien que les employés prennent souvent soin de sécuriser leurs fichiers papier et leurs clés USB, ils ont tendance à être laxistes avec les contrôles de sécurité des données sur le cloud, probablement parce qu’ils manquent de visibilité sur l’endroit et la façon dont leurs données sont stockées.

Les employés partagent souvent des mots de passe pour les comptes sur le cloud, ce qui augmente le risque d’atteinte à la protection des données et de perte de données. Selon un rapport, un employé sur 5 partage son mot de passe par e-mailavec ses collègues. 61 % des PME de moins de 50 employés ayant connu un incident de cybersécurité considèrent que la négligence des employés est la cause première des atteintes à la protection des données.

Mesures recommandées : les étapes à suivre pour faire face aux risques liés au cloud computing

La sécurisation de vos données stockées sur un cloud public est une responsabilité partagée entre vous et votre fournisseur de services.

Les fournisseurs de services cloud, tels qu’Amazon,

, et d’autres, ont pris des mesures pour améliorer la sécurité en ajoutant des fonctionnalités telles que le cryptage au repos, la prévention des pertes de données et la sauvegarde.Mais, selon Gartner, jusqu’en 2022, 95 % des défaillances de sécurité du cloud seront imputables au client. Pour vous protéger contre les risques liés au cloud computing, vous devez compléter les mesures de sécurité de votre FSC par des outils de sécurité supplémentaires et former vos employés à l’hygiène de sécurité.

Mesures de sécurité supplémentaires que votre entreprise doit prendre :

- Authentification multifactorielle : l’authentification multifactorielle est une méthode d’authentification qui permet d’accéder à un portail ou à une application uniquement après que l’utilisateur a présenté avec succès deux éléments de preuve ou plus. Une authentification à deux facteurs utilisant un mot de passe ainsi qu’une clé d’authentification unique (OTP) en est un exemple.

- Prévention des pertes de données : un outil de DLP (data loss prevention) s’assure que les informations sensibles ou critiques ne sont pas envoyées en dehors des réseaux de l’entreprise. Il aide l’administrateur réseau à contrôler les données que les utilisateurs finaux peuvent transférer.

- Cryptage : première ligne de défense de tout système, le cryptage utilise des algorithmes complexes pour dissimuler ou chiffrer des informations. Pour décrypter ces fichiers, vous devez disposer d’une clé de cryptage confidentielle. Le cryptage permet d’éviter que des données confidentielles ne tombent entre de mauvaises mains. Le chiffrement des données au repos est une nécessité, tandis que le chiffrement des données en transit est fortement conseillé.

- Sauvegarde des données : la sauvegarde des données est le processus qui consiste à dupliquer les données pour permettre leur récupération en cas de perte de données. Il permet de s’assurer que les données sont conservées lors de catastrophes naturelles, de vols ou de tout autre incident.

- Pare-feu : un pare-feu est un outil de sécurité réseau qui surveille le trafic entrant et sortant pour détecter les anomalies. Il bloque également le trafic spécifique sur la base d’un ensemble de règles définies. Les pare-feux virtuels basés sur le cloud aident à filtrer le trafic réseau à destination et en provenance d’Internet et à sécuriser le centre de données.

- Évaluations de sécurité : elles vous aident à tester, valider et améliorer les fonctions de sécurité sur le cloud. Vous pouvez demander à votre fournisseur de services les résultats des évaluations de sécurité qu’il a effectuées ou faire appel à des services tiers pour auditer vos opérations sur le cloud.

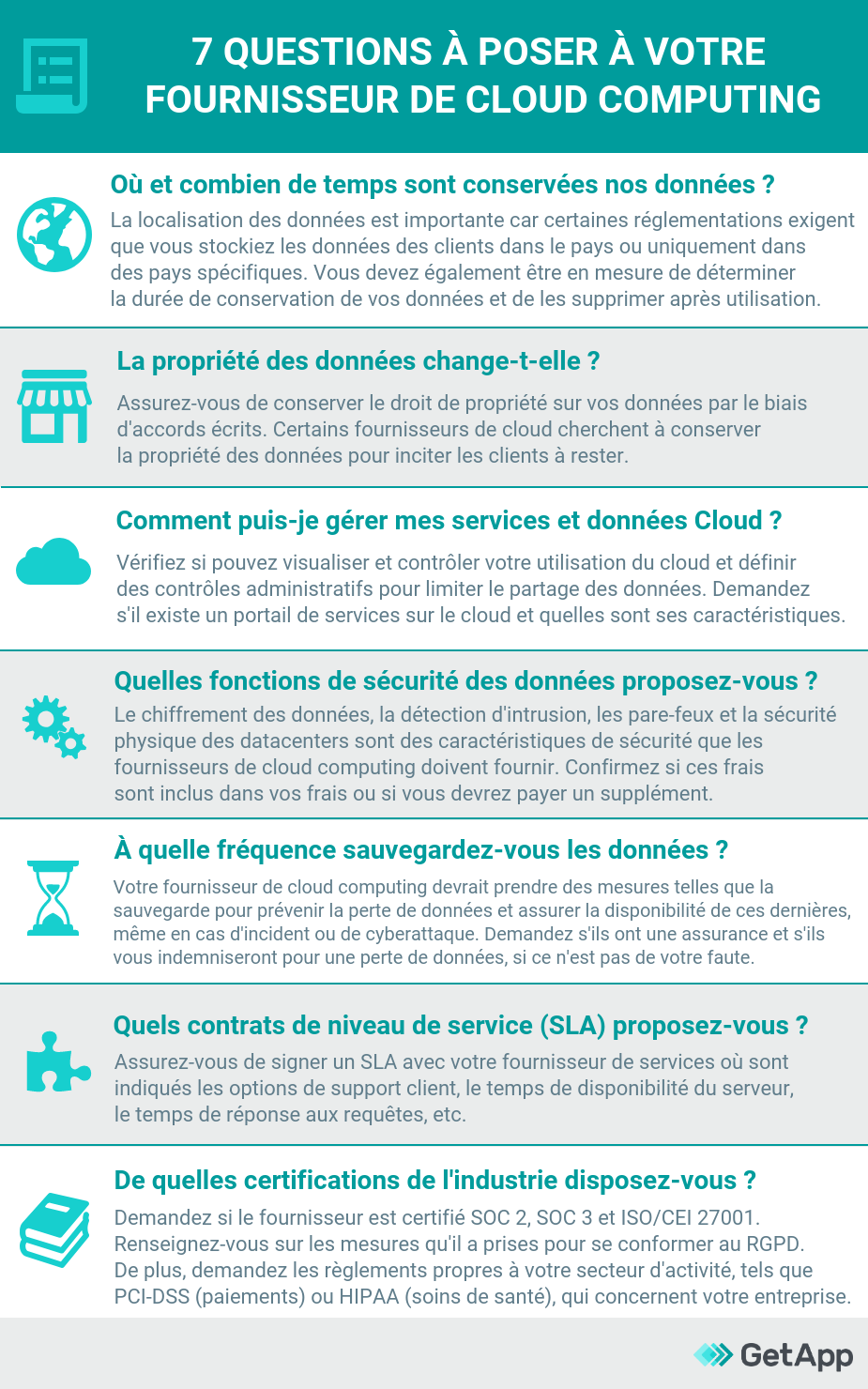

Prochaines étapes : les questions à poser à votre fournisseur de services sur le cloud

Ne vous inscrivez pas aveuglément aux services cloud ou aux applications SaaS. Posez des questions et faites part de vos doutes à votre fournisseur afin de bien comprendre les fonctions de sécurité des données offertes.

Voici sept questions à poser à votre fournisseur de services sur le cloud :